サイバー空間の犯罪者はセキュリティ対策の甘さに付け込み、どんどん大胆になっています。企業に身代金を迫るという「ランサムウェア攻撃」も急増しており、2021 年に各国の政府機関が受けたランサムウェア攻撃は前年比で 1,885% も増加しました。

ランサムウェア攻撃はデジタル強盗と恐喝がひとつになった大きな脅威です。そのため、この問題に対処するための企業セキュリティの必要性が高まっています。ペリメーターセキュリティ ー (システムの) 外縁部にセキュリティを施すという旧来型の方法 ー は、すべてのデータが企業のデータセンター内で管理されていた時代には有効でした。しかし、クラウドサービス利用が当たり前になった現在、旧来型のセキュリティアプローチでは効果が期待できません。ではどうすればよいのでしょうか?

答えは『ゼロトラストセキュリティ』です。

『ゼロトラストセキュリティ』モデルとは?

『ゼロトラストアーキテクチャモデル』は、2010 年、米国の Forrester 社によって提唱されました。ゼロトラストアーキテクチャは、個別のトランザクションにセキュリティを実装することで、最高品質レベルのセキュリティを実現します。これは、一度安全性が確認できたアカウントによるリクエストであれば、疑うことことなくアクセスを許可するような (便利ではあるが) 旧来型のモデルではありません。

『ゼロトラストセキュリティ』のモデルとは、実施している個別のトランザクションにセキュリティを実装することは「『何も信用せず、すべてを検証』すること」です。

たとえば、空港のターミナルにある販売店の従業員は、毎日何度もセキュリティゲートを通過します。何度もゲートを行き来するうちに、従業員は検問所の職員とも顔見知りになっていることでしょう。しかし、販売店の従業員は検問職員と親しくなったとしても、セキュリティゲートを通過するたびに、あたかも初めてゲートを通るかのような厳しいセキュリティチェックを受けなければなりません。

ゼロトラストセキュリティでは、この検問所のチェックと同じ対応をします。すなわち、企業がゼロトラストセキュリティを実装することで、クライアントとのやり取りのすべてを検証。API やアプリケーションにマイクロセグメントを設定して脅威を最小化します。

ゼロトラストアーキテクチャは、一般企業において 10 年以上前から採用されてきました。そして、2020 年にアメリカ国立標準技術研究所 (NIST) がゼロトラストアーキテクチャについて解説した特別文書を公開して以降、公共部門でも注目されるようになったのです。

この特別文書では、ゼロトラストアーキテクチャをセキュリティ体制として採用することで、 政府機関へのランサムウェア攻撃の被害を最小限に抑えること。そして、ゼロトラストアーキテクチャの実装により、政府機関が保有するデータやアプリケーションを保護することの重要性を説いています。

『ゼロトラストアーキテクチャ』が必要な理由

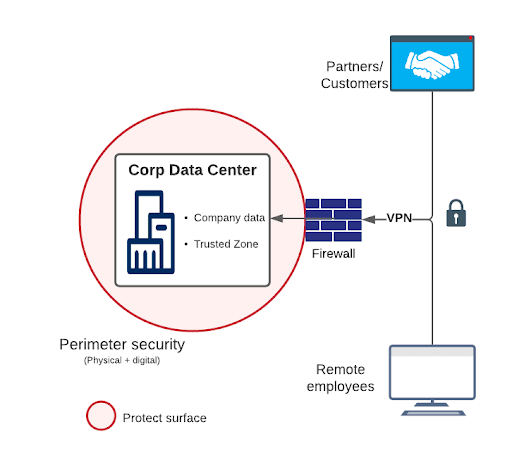

2000 年頃にクラウドサービスが出現するまで、企業はデータやアプリケーションを自社のデータセンターに置いていました。他の選択肢はなかったのです。データセンターが保護されている限り、そこに保管されている企業のデータやアプリケーションは安全でした。そしてデータセンターの規模が小さかったため、外縁部にセキュリティを適用するのことは物理的にも、今ほど難しくはありませんでした。

『ペリメーターセキュリティ』が持つ問題点のひとつは、暗黙の信用です。「自社が定義する境界内にあるものはすべて信用できる」という誤った安心感を抱いていることは大変危険な状態です。

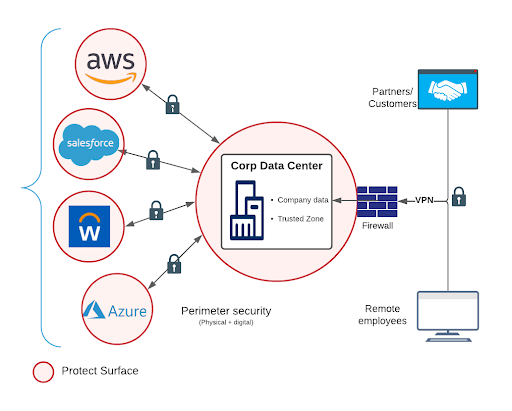

現在、企業はオンプレミス型アプリケーションよりもクラウドや SaaS アプリケーションを導入しています。そのため、データがクラウド (パブリックとプライベートの両方) とデータセンターに分散するという『ハイブリッド環境』になっています。このような共有インフラストラクチャを、企業が完全にコントロールすることは不可能です。新しいクラウドサービスを採用するたびに、企業の境界 (外縁ライン) は拡大していきます。

パブリッククラウドのインフラストラクチャを完全にコントロールすることは不可能ですし、データが散在し、企業の境界線が絶え間なく変化するような状態では、従来型のセキュリティアプローチは使いものになりません。(データやアプリケーションの) 開発元が自社であったとしても、トランザクションを無条件に信用することはもうできないのです。

『ゼロトラストセキュリティアーキテクチャ』の考え方

MuleSoft による『ゼロトラストアーキテクチャ』の実装は、以下の原則に基づいています。

- トランザクションレベルのセキュリティをペリメーターセキュリティに加えて使用すること。ペリメーターセキュリティは第 1 レベルの防御はできますが、オンプレミスからハイブリッドやクラウドへと変わりつつある環境では不十分です。すべてのトランザクションを個別に検証することが不可欠なのです。

- ゼロトラストポリシーを使用し「暗黙の信用」を排除すること。多くの企業では、クラウド導入前から「使用しているアプリケーション間のやり取りをまったく疑わず信用する」という不適切なアプローチを採用していました。クラウドの導入に伴い、この「暗黙の信用」を完全に排除しゼロトラストを徹底しなければなりません。

- マイクロペリメーターを使った多層セキュリティを使用すること。重ね着すれば厳しい寒さが和らぐように、セキュリティの多層化も外部からの脅威やアタックに対する防御力を高めます。システムやアプリケーションを慎重にセグメント化し、マイクロペリメーターを構築することで、攻撃可能な領域を狭めます。

- 継続的な診断と緩和策による動的なセキュリティを使用すること。セキュリティとは「いたちごっこ」です。企業が最新かつ最先端のセキュリティ製品やアーキテクチャにより体制を強化しても、サイバー犯罪者もより巧妙なハッキング手口により攻撃をさらに強化してきます。そのため、組織は継続的に脅威を診断し、緩和しなければなりません。

『暗黙の信用』の危険性

ペリメーターセキュリティのモデルでは、アプリケーションは同じ企業ネットワーク内の他のアプリケーションを自動的に (暗黙的に) 信用してしまいます。今日、クラウドサービスの導入により、企業ネットワークは自社のデータセンターにとどまりません。利用中のクラウドインフラストラクチャも含めて定義することが必須となりました。

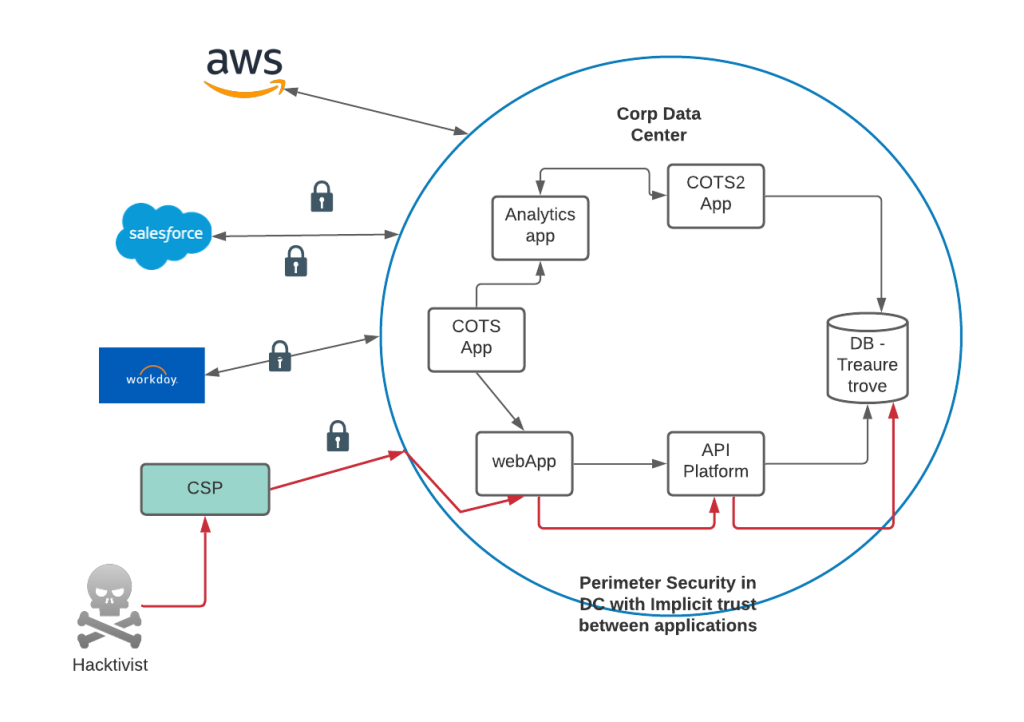

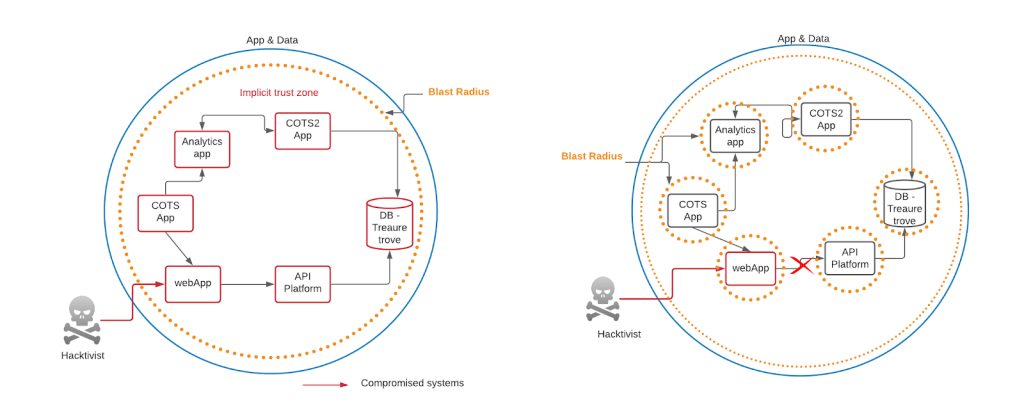

拡大し続ける企業ネットワークには、ハッカーの侵入経路が多数存在しています。脆弱性は、データセンターだけでなく、クラウドにも存在しているかもしれません。どちらにせよ狙われるのは、個人情報や金融情報などの価値の高いデータです。『暗黙の信用』は、下図に示すようなドミノ現象を引き起こします。ひとつのアプリケーションが侵害されると、他の重要なアプリケーションも危険にさらされ、組織全体がリスクにさらされるのです。

『ゼロトラストセキュリティ』における MuleSoft の役割

MuleSoft はデータとアプリケーションのインテグレーション基盤として、デジタルで選考する多数の企業をサポートしています。MuleSoft も含め、企業のアプリケーションスタック全体をゼロトラストセキュリティの対象とする包括的なアプローチが必要です。MuleSoft だけではゼロトラストアーキテクチャを実現できないものの、企業のゼロトラストセキュリティ体制を強化するために無くてはならない役割を担っています。

要塞の警備や守護に最も重要なのは、その要塞について深く理解することです。ドア、トンネル、壁の高さや厚さ、地勢などすべてが、要塞の防御を考えるうえで重要な要素となります。

つまり、アプリケーションスタックの安全性を保証するためには、アプリケーションスタックを理解することが極めて重要なのです。『API セキュリティ』には、単なるエンドポイントの保護ではなく、それをはるかに上回る防御力があります。

MuleSoft で『ゼロトラストアーキテクチャ』を実装する

MuleSoft によるゼロトラストセキュリティアーキテクチャの実装では、以下の項目を必須要素として定義しています。

- 保護領域の定義・特定

- トランザクションベースの信用の実装

- マイクロペリメーターの構築

- 詳細な権限の定義・設定

- 継続的な診断と緩和策の実施

それぞれについて詳しく見ていきましょう。

保護領域の定義・特定

トロイの木馬のように、セキュリティ脅威はどこからでも侵入します。そのため、保護領域を定義・特定することはゼロトラストセキュリティの最も重要なこととなります。MuleSoft の利用を前提とすると、「デプロイメントオプションに依存する MuleSoft のエコシステムの構成要素を特定すること」を意味します。保護領域とセキュリティ実装のオーナーは、開発やインフラストラクチャ、ネットワークなど企業内の各部門やチームとなります。

『トランザクションベースの信用』の実装

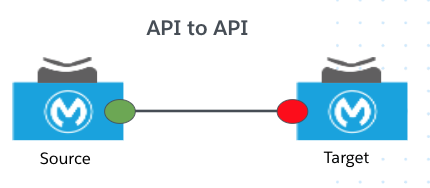

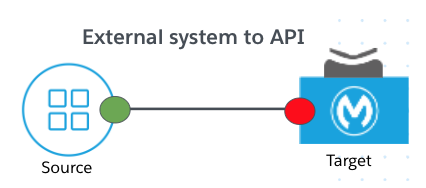

上記の検問ゲートの話は、『暗黙の信用』が存在しないという『トランザクションベースの信用』の典型例となります。この原則はゼロトラストセキュリティの中心コンセプトです。MuleSoft のソリューションでは、通常、以下の 3 つのインタラクションモードにより『トランザクションベースの信用』を実装する必要があります。

| API から API |  |

| API から対象システム(含:アプリケーション) |  |

| 外部システムから API |  |

MuleSoft には、OAuth や Basic、LDAP など、トランザクションベースのセキュリティを実装するための既成ポリシーが用意されています。また、「IP ホワイトリスト」や「相互 TLS 認証 (MTLS)」を使用したセキュリティを実現することも可能です。

『マイクロペリメーター』の構築

下図の左側は、「データセンター内のアプリケーション間に『暗黙の信用』が存在する」という従来型のペリメーターセキュリティを表現しています。この場合、いずれかのアプリケーションでセキュリティ侵害が起こると、企業全体がドミノ式に危険にさらされる可能性があります。

図の右側では、マイクロセグメンテーションが有効となっています。あるアプリケーションでセキュリティが侵害されても他のアプリケーションは影響を受けないため、被害を抑えることが可能です。マイクロペリメーターは攻撃可能な範囲を極小化し、セキュリティ侵害の影響を最小限に抑えられます。

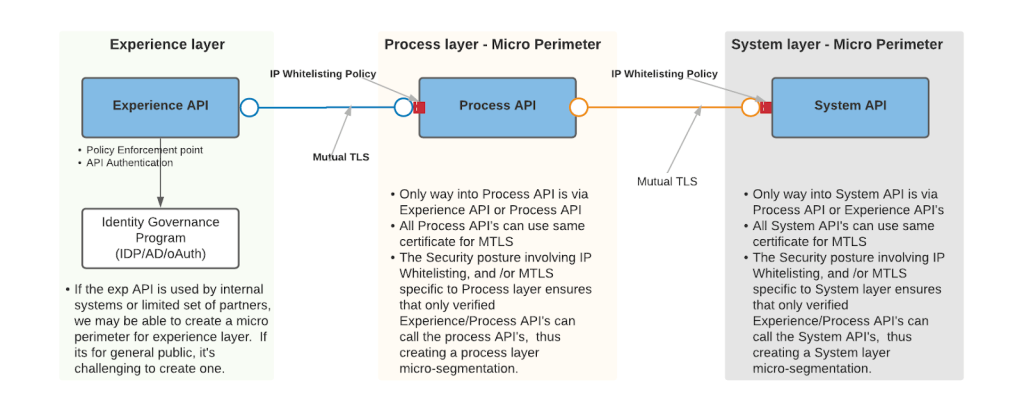

MuleSoft の『API 主導の接続性』によって、マイクロセグメンテーションが可能になります。API を、システム層、プロセス層、エクスペリエンス層という 3 つのレイヤーに布置。「IP ホワイトリスト」と「API 間の相互 TLS 認証 (MTLS)」を併用することで、各レイヤーにマイクロペリメーターが構築できます。下図に示すとおり、 API へのアクセスを承認済みの API 経由だけに限定します。

詳細な権限の定義・設定

権限を詳細に定義・設定することで、API エコシステムへのアクセスを制限します。個別の API の感度に応じて、以下の粒度を特定のリクエストに適用可能です。

- API 内のリソース

- リソースの操作 (GET、PUT、POST、DELETE)

- リクエストの場所

- 時刻

- 曜日・月・年

上記のほとんどは、適切な既成ポリシーやカスタムポリシーを適用することで使用可能です。もうひとつ忘れてはならないのは、特定の操作に対し最小の権限に基づいてアクセスを要求することです (必要以上のアクセス権を付与しないこと)。そうすれば、トークンが侵害されても影響を最小限に抑えられます。

継続的な診断と緩和策の実施

セキュリティは、対策を施したからといって完了するわけではありません。ハッカーはセキュリティ対策の裏をかく手口を次々に編み出します。そのため企業は、脅威を積極的に監視、診断、緩和しなければなりません。

MuleSoft で可能な対策をいくつかご紹介します。

- API ポリシーの違反の監視により、アクセス試行の詳細内容の把握 ー 違反データを SIEM システムによりパターン分析することで、ハッカーの意図を推測します ー

- セキュリティの明文化 (特に詳細な権限のセキュリティ)

- すべての API エンドポイントを対象に、定期的にペネトレーションテストの実施

- コーディング品質の定期的な分析 ー コードがインジェクション攻撃に脆弱か否かを確認します ー

- 重要なデータが適切に暗号化されていることの確認

結論

API は企業にとって必要不可欠な存在となりました。企業がゼロトラストセキュリティの体制を強化するうえで、MuleSoft は極めて重要な役割を果たしています。ゼロトラストアーキテクチャを実装するための『確実な方法 (silver bullet)』は存在しません。しかし本ブログ記事で紹介したガイドラインに従えば、MuleSoft のエコシステムにゼロトラストアーキテクチャを簡単に実装できるでしょう。

各国の行政機関がゼロトラストアーキテクチャ戦略を全面採用するなか、安全な検証済みデータのニーズは高まる一方です。